P2P

Orientaciones para los detenidos P2P

Si eres uno de los miles de internautas españoles que han sido detenidos en una redada P2P motivada por delitos relacionados con la pornografía infantil, quizás esta página te sirva de ayuda.

PRINCIPIO BÁSICO

Para empezar debo aclararte que partimos de un principio básico: la pornografía infantil es un material execrable, consecuencia de un delito previo: la pederastia. En el caso de que tu detención esté motivada por tu adicción a contenidos pornográficos infantiles, tienes que darte cuenta que has cometido un delito según el código penal vigente en España. Te rogaría recapacitaras sobre tu conducta y te invito a que solicites ayuda a algún profesional que pudiera ayudarte en tu problema.

Si tu detención está relacionada con descargas accidentales de pornografía infantil, esta página intentará orientarte en la preparación de tu defensa técnica.

Ver documento de Orientaciones para los Detenidos P2P

Delitos de peligro abstracto: ¿justificación y certificación?

Minority Report

Los delitos de peligro abstracto son aquellos en los cuales no se requiere expresamente la efectiva situación de peligro, sino que el fundamento de su castigo es que normalmente supondrán un peligro. Por lo tanto, basta la suposición futura de peligrosidad de la conducta (precrimen).

Un delito de peligro abstracto es por ejemplo la conducción bajo la influencia de estupefacientes, bebidas alcohólicas, sustancias psicotrópicas, etc (art. 379 CP). La justificación para considerar este tipo de delito abstracto proviene de los datos aportados por la Dirección General de Tráfico. El alcohol es la causa de entre un 30 y un 50% de los accidentes mortales en la carretera.

Para medir este delito los agentes de tráfico utilizan etilómetros oficialmente autorizados, siendo indispensable la incorporación al atestado de los certificados de verificación. Estos etilómetros determinarán de forma cuantitativa el grado de impregnación alcohólica de los interesados (art. 22.1 RGC). En este caso se ofrece una justificación y un procedimiento de medida para certificar la existencia o no del delito.

Pero otro tipo de delito de peligro abstracto lo encontramos en alguno de los apartados del artículo 189 del Código Penal. Concretamente los referidos a la difusión dolosa (189.1.B) o la tenencia para uso propio (189.2) de pornografía infantil. Indica el Tribunal Supremo (TS 767/2007):

Los tipos de los arts. 189.1 b) y 189.2 , a diferencia del tipo del art. 189.1 .a) protegen la indemnidad, la seguridad y la dignidad de la infancia en abstracto, adelantado las barreras de protección y atacando el peligro inherente a conductas que pueden fomentar prácticas pedofílicas sobre menores concretos.

¿Cuál es la justificación para perseguir este tipo de conductas?

«..que pueden fomentar prácticas pedofílicas sobre menores concretos»

¿Existen argumentos científicos para sostener esa afirmación?

- En Suiza se llevó a cabo una investigación durante 6 años sobre los detenidos en una redada denominada Génesis llegando a la conclusión: “el consumo de pornografía infantil no es un factor de riesgo para la comisión de abusos sexuales – al menos no para aquellos sujetos que nunca lo habían cometido antes“.

- Los detenidos por pornografía infantil en las redes P2P en España no suelen tener antecedentes penales previos y NO suelen ser reincidentes. Entre los detenidos obviamente existen personas que padecen pedofilia, pero también existen personas que no somos pedófilos. De este tipo de detenciones anunciadas a bombo y platillo en los medios, generalmente no se libera a ningún menor ni se detiene a ningún abusador sexual. El peligro está más en el entorno cercano de los menores que en la Red.

- Todos y cada uno de los archivos que origina una detención por pornografía infantil en las redes P2P, todos esos archivos siguen en el mismo lugar a disposición pública.

- Aclarar que condeno cualquier tipo de abuso sexual infantil, pero por mucho que nos cueste entenderlo, la pornografía infantil es antes una evidencia digital de un delito que un material pornográfico. EL 99% de los abusos sexuales infantiles ocurren en el silencio del entorno cercano sin generar ningún tipo de evidencia digital en forma de pornografía infantil. Esas evidencias deben servir para liberar a esos niños y detener a sus agresores.

¿Qué instrumentos de medida se utilizan para certificar la comisión de los delitos abstractos del 189.1.b y 189.2?

- CRITERIOS POLICIALES: insuficientes e inestables.

- EFICIENCIA POLICIAL: Infomes policiales con cuatro indicios

- EL OJO DE BUEN CUBERO EN UN JUCIO: La niña de 12 años era una actriz porno adulta

- INVESTIGACIÓN CIENTÍFICA: errores de apreciación en la prueba que se pasan por alto en los Juzgados españoles. Pediatras, ginecólogos y médicos forenses catalogan a ojo como menores a actrices adultas. The difficult issue of age assessment on pedo-pornographic material

Por tanto, considero que nos encontramos en los artículos 189.1.B (difusión dolosa) y 189.2 (tenencia uso propio) ante un tipo de delito abstracto mal medido e injustificado. Por si alguien se ha perdido en mis argumentos recomiendo ver la película Minority Report

Un mudo en el país de los ciegos

#CodigoGallardon: confusa definición de pornografía infantil

La definición de pornografía infantil que figura arriba aparece en la página 101 (PDF) del nuevo anteproyecto de reforma del Código Penal que nos ha presentado el Ministro Gallardón en los últimos días.

Esta definición nace de la directiva europea 2011/93/EU (PDF), que paradójicamente contenía errores desde su número de identificación, al denominarse por error como 2011/92/EU (ver rectificación).

Hasta ahora, la inexistencia en la ley penal de una definición del concepto de pornografía infantil generaba mucha literatura en las sentencias sobre estos asuntos. Aquí puedes ver un ejemplo de los galimatías judiciales para encajar una aproximación a una ambigua definición de pornografía infantil.

Con la nueva definición propuesta por Gallardón ¿acaso deja claro el concepto de pornografía infantil? La respuesta es ¡no! Principalmente porque el problema de esta nueva definición, es que sigue dejando mucho margen a la interpretación visual subjetiva sin establecer métodos científicos que determinen la edad en ceros y unos.

Analicemos esta propuesta de Gallardón:

a) «Todo material que represente de manera visual a un menor» ¿representar? esto puede ser interpretado como «que aparente ser», abriendo oficialmente el margen de interpretación visual del ojo de ¿buen? cubero. Si bien esto es lo que ya venía pasando de aquí para atrás: actriz porno adulta catalogada a ojo por una médico forense como niña de 12 años. Véase que finaliza este apartado con la coletilla «conducta sexual explícita, real o simulada» ¿simulada? ¿cómo se interpreta eso?

b) «Toda representación de los órganos sexuales de un menor«. Si nos atenemos a los significados que la RAE puede dar al término representación, no deja de ser preocupante que un simple dibujo o una obra artística, pudieran entrar en este apartado. Me viene a la cabeza el caso del director del Festival de Sitges que fue absuelto por permitir la emisión de la película «a serbian film». Con esta nueva definición ¿hubiera sido condenado?

c) «Imágenes realistas de los órganos sexuales de un menor» Un pubis rasurado, unos senos o pene pequeños serán las «evidencias» que certifican visualmente la edad ¿es esto científico? la respuesta es ¡no!. Los peritos forenses utilizan la Tanner Scale de exploración presencial del físico de un individuo y la aplican por medio del ojo de ¿buen? cubero a las imágenes, cometiendo graves errores como los que he mencionado en apartado anterior. Existen investigaciones que demuestran que la certificación de la edad mediante la simple estimación visual es una tómbola nada científica: The difficult issue of age assessment on pedo-pornographic material

A todo lo anterior, debemos sumar el problema del fenómeno digital conocido como sexting protagonizado, en buen número, por la ingente masa de menores adolescentes usuarios de la Red.

Como siempre, agradezco mucho que me saquen de mi error. Si alguien cree que esa nueva definición aclara el término pornografía infantil, ruego que lo manifieste.

NOTICIA RELACIONADA

La nueva versión del Código Penal de Gallardón de 3 de Mayo convierte en pornografía infantil la imagen de un adulto «que parezca menor»

Un experto aconseja «tener material suficiente para criminalizar a alguien»

En 2009, el ex Comandante Juan Salom realizaba las declaraciones que aparecen en el vídeo anterior, en la que afirmaba que construía pruebas con «basta encontrar cuatro cosilla en el ordenador«. Este Comandante fue el responsable de la implantación del fallido rastreador Híspalis (5 rastros), que elaboró la Empresa Astabis, y que arruinó la vida a cientos de usuarios P2P españoles con unas pruebas técnicas de lamentable calibre técnico y moral. El mismo rastreador que ahora utiliza la Fundación Alia2 y que se ha rebautizado como rastreador Florencio, que recordemos alzó a España como subcampeona del mundo en el consumo de pornografía infantil aplicando la errónea ecuación: un rastro P2P = pedófilo, obviando ésta investigación, variables independientes imposibles de medir como la intención de la descarga o la certeza de la ilegalidad del contenido remoto en base al MD4.

Ahora en 2012, otro agente de la Guardia Civil, Gonzalo Sotelo Seguín, responsable del Equipo de Investigación Tecnológica perteneciente a la Unidad Orgánica de Policía Judicial de la Guardia Civil de Pontevedra, precursores del nuevo rastreador Vicus (15 rastros), cuyo uso parece quedar restringido a su equipo de investigación (véase reciente operación de la GC basada en una única descarga P2P). Este experto realiza estas otras declaraciones: Un experto aconseja «tener material suficiente para criminalizar a alguien»

«¿La razón? Criminalizar a alguien es muy sencillo, y las consecuencias sociales para esa persona son abrumadoras, evidentemente», apuntó, aunque precisó que «la simple tenencia de pornografía de menores es delito, pero otra cosa es el planteamiento de una investigación».

Precisamente, recordó que una de las problemáticas de las redes P2P era la «fácil criminalización» de usuarios con descargas erróneas, «porque yo, siendo políticamente incorrecto, no sé si tendría capacidad de detener a una persona porque tiene una película de porno infantil en Emule que se llame ‘El Señor de los Anillos’ o ‘Blancanieves'».

El agente Sotelo llega a afirmar que «la simple tenencia de pornografía de menores es delito«. Esta afirmación es errónea. La simple tenencia (acción) no es delito. El artículo 189.2 del Código Penal Español penaliza la tenencia para «uso propio«. Por tanto, además de la simple tenencia (acción) se precisa del elemento subjetivo, la intención de tener (dolo). ¿Son conscientes los usuarios de todos los archivos existentes en su ordenador?

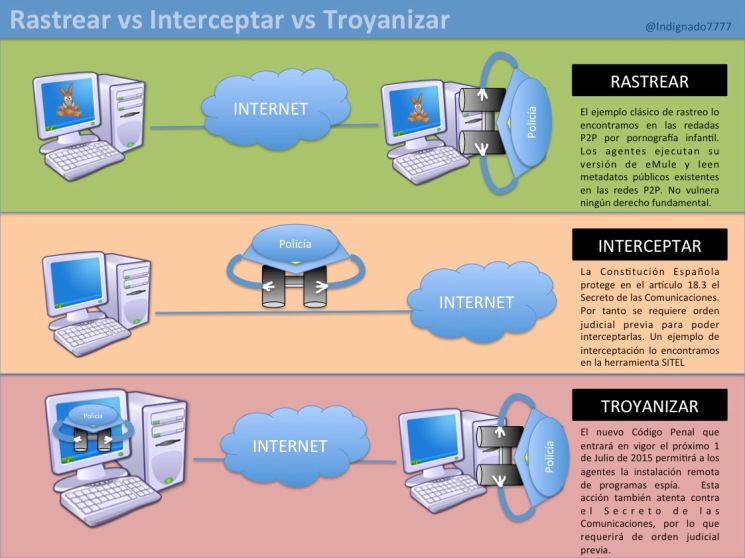

Pero el problema va mucho más alla que la «fácil criminalización de los usuarios con descargas erróneas«, el problema es la errónea identificación remota de infractores fundamentadas en metadatos P2P sin difusión efectiva. Unos metadatos que son obtenidos con herramientas no homologadas por ningún organismo y que de manera alarmante convierten judicialmente una IP = usuario and MD4 = contenido ilegal, sin percatarse de este grave error asociativo: una IP no determina remotamente al infractor, identifica al titular que paga la factura y un MD4 es un viejo algoritmo de resumen que no sirve para identificar remotamente un contenido, sino como garantía de autenticidad certificando que lo descargado genera el mismo HASH que lo anunciado remotamente.

La ignorancia cabalga en manos de los «expertos» y la verdad se esconde, hasta que algún día este holocausto digital salga a la luz.

Un mudo en el país de los ciegos

Para hacer justicia

Un texto que me ha remitido otro detenido P2P:

Para hacer Justicia, es imprescindible profundizar en la especificidad de los hechos y aportar las evidencias concretas que han de avalar toda condena. “sensu contrario” , el fulgor estereotípico de la “navaja de Ockham” (enfoque simplificador de toda conducta) en cualquier estado judicial es poco menos que un infalible detector de la arbitrariedad, esto es: la doctrina de la responsabilidad objetiva. Pongamos por ejemplo el “caso Contador”. La detección de una sustancia prohibida en el organismo de un deportista equivale a la del maligno, en los perseguidos por brujería , a la de la ideología perversa ora en los contrarrevolucionarios, ora en los comunistas, o al fruto de la relación pecaminosa en el cuerpo de mujeres que deben ser lapidadas incluso si han sido violadas, y en fin, al pasivo usuario de Internet que con argumentos de p2p también deben ser ajusticiados.

Éste es el silogismo: en el cuerpo (ordenador) de Contador (imputado) , había clenbuterol (archivos presuntamente delictivos), ergo Contador (imputado), es culpable. Toda institución que quiere que se sienta su poder rodea sus procedimientos de la máxima parafernalia, el TAS (cierta Justicia), acaba de demostrar que en el fondo le resulta irrelevante la causa de la presencia de 50 picogramos (cuatro miniarchivos con presuntas jóvenes aniñadas prostitutas) en el organismo (ordenador, casa, oficina etc.) de nuestro campeón. ¿ Porqué estaba esa sustancia en proporciones infinitesimales ? Pues simplemente porque había entrado sin que el interesado lo impidiera (cómo impedir el imposible de la transmisión de datos por p2p). Y a partir de ésta premisa, al instructor le da igual que procediera de un acto deliberado de dopaje o no. Y rizando el rizo: ¿Qué pensaríamos si Contador invitara a un grupo de jóvenes deportistas de ciclismo (alevines, infantiles) a una comida informal de hamburguesas y éstas estuvieran contaminadas?… Sería condenado por envenenamiento (corrupción de menores) ?.

Contador ha sido condenado por no hacer nada, por pasividad, que el tribunal califica como negligencia (dolo), consistente en no haber evitado el ingreso de la sustancia en el cuerpo (la transmisión de datos por el sistema p2p). ¿Cómo podía haberlo hecho? ¿Acaso analizando todos los alimentos (todo tipo de descargas) que ingería todos los días? La sentencia del TAS, aplica al deportista (acusado) la misma sanción máxima que le habría correspondido si se le hubiera cogido “in fragantti” en plena autotransfusión de sangre contaminada (receptor de archivos igualando al que prostituye a menores y hace esos archivos). El complejo de nuestros legisladores y su hipocresía para luchar contra la prostitución infantil, enfangados en grandes acuerdos internacionales se convierte en el axioma que lo justifica todo. Como la amenaza de la herejía, la secularización de los creyentes o el riesgo de la infiltración comunista, a grandes males, malos remedios. La utilización de instrumentos de detección de todo tipo , combinada con la doctrina de la “responsabilidad objetiva” que no establece un umbral mínimo para lo que debe considerarse doping (p2p), deja inerte a todo deportista (internauta) ante cualquier maniobra contra él.

En resumen y contrariando al franciscano Guillermo de Ockham (principio de parsimonia) , cuando caben varias explicaciones a un hecho, lo correcto no es optar por el más simple. Javier.

Resumen de los errores hallados en los informes policiales de la BIT

SEGÚN JURISPRUDENCIA CONSOLIDADA DE LA SALA II DEL TRIBUNAL SUPREMO, LA AUTORIZACIÓN JUDICIAL DE ENTRADA Y REGISTRO DEBE ESTAR MOTIVADA Y DEBE COLMAR DETERMINADOS REQUISITOS REITERADAMENTE REMARCADOS TAMBIÉN POR LA JURISPRUDENCIA CONSTITUCIONAL, EN CONCRETO, QUE SE AJUSTE AL PRINCIPIO DE PROPORCIONALIDAD, QUE SEA IDÓNEA, SUBSIDIARIA Y QUE EXISTAN INDICIOS O SOSPECHAS FUNDADAS.

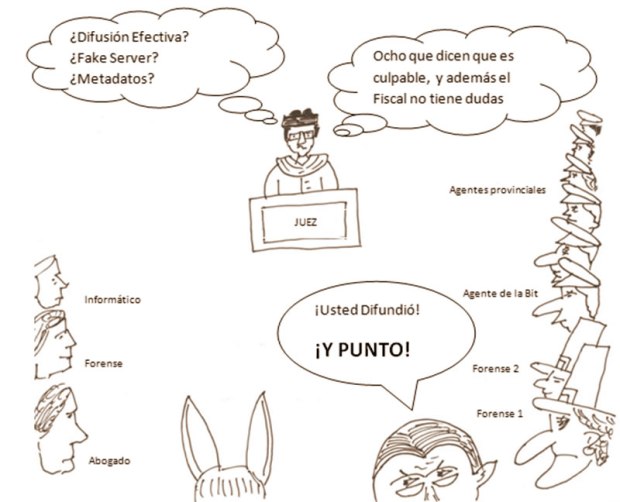

Los informes policiales que explican al estamento judicial la existencia de un delito tecnológico de pornografía infantil en las redes P2P contienen verdades a medias, omisiones, falacias técnicas, personificaciones y atribuciones remotas encajadas con calzador. A continuación expongo algunos párrafos de documentos oficiales elaborados por los peritos tecnológicos del Estado e intentaré explicar mis argumentos.

FALACIAS TÉCNICAS

La principal falacia técnica la hallamos en la explicación que hacen los agentes a un Juez de lo que es una dirección IP:

Se significa a V.I. que la dirección IP es un elemento que… permite identificar una máquina u ordenador en un momento determinado dentro de la red global.

… De este modo es posible, en base a la dirección IP, proceder a la identificación de dicho usuario.

La definición anterior se acerca más a la de una dirección IP privada, direcciones que se utilizan dentro del ámbito de una red local. En cambio, las direcciones IP públicas, que son las asignadas por los proveedores de Internet a sus clientes, identifica una conexión (suele ser un router), una puerta de entrada o salida de internet. Mediante una orden judicial esa IP pública señalaría a la persona que paga la factura de la conexión (el titular).

Los agentes saben que detrás de una dirección IP pública puede existir uno o varios ordenadores, uno o varios usuarios, un troyano compartiendo lo que desconoces, tu vecino robándote la señal WIFI, etc. Por tanto, la IP pública no determina al infractor. (Leer más abajo la confusión entre usuario y sistema)

Otra falacia técnica se encuentra en la explicación judicial del término técnico HASH de archivo:

El valor de hash de un archivo es un algoritmo matemático que, como si fuera una huella digital, identifica un archivo de forma única e inequívoca.

En la red P2P eDonkey se emplea un algoritmo de resumen actualmente vulnerado. Es el conocido MD4 (ver informe) que podríamos comparar con unas simples siglas (el algoritmo de resumen más elemental). De igual modo que las siglas BIT pueden corresponder a Brigada de Investigación Tecnológica, esas mismas siglas podrían significar Brigada de Interpretación Teolológica, Busco Inteligencia Terrenal, etc.

En el caso de la red P2P eDonkey2000, un hash de archivo no determina remotamente su contenido, siendo necesaria su descarga completa desde la fuente investigada (algo imposible) para afirmar la tenencia remota de un contenido ilícito. La función de un algoritmo de resumen, no es identificar remotamente, es certificar que el contenido recibido genera el mismo HASH que el contenido anunciado en la fuente remota. ¿Certifica lo anterior que el contenido recibido es igual a cualquier otro contenido remoto que indique tener ese mismo hash de archivo? No, y ese es uno de los errores atribucionales de los rastreos P2P. En la red P2P eDonkey pueden existir contenidos distintos que generen un mismo HASH MD4. El-algoritmo-hash-md4-que-utiliza-la-red-edonkey-puede-romperse-con-un-calculo-a-mano

Igualmente se considera necesario que la intervención policial se realice, en la medida de lo posible, de manera simultánea sobre los diferentes titulares y domicilios implicados … evitando que una posible alerta provocase la eliminación de las pruebas por parte de los usuarios que ponen a disposición de otros las imágenes pornográficas protagonizadas por menores a través del programa de intercambio de archivos «eDonkey»

Es público y notorio que los sistemas P2P comparten de forma desatendida sin elegir quién es el remitente o quién el destinatario, por lo que generalmente no existe ningún tipo de relación personal entre los usuarios. Cada detenido en una macro redada policial por pornografía infantil en las redes P2P tendrá su propio y particular juicio. El párrafo anterior parece tener un claro interés en generar un gran impacto mediático. ¿Es el registro domiciliario una medida proporcional teniendo en cuenta que se arrasa con la vida del sospechoso y su entorno?

OMISIONES

En cuanto a las omisiones, de manera sorprendente en los informes policiales que explican a un Juez qué es la red P2P eDonkey2000, no existe mención alguna al lamentable estado de estas redes, al alto índice de descargas accidentales que son notificadas a los agentes (más de 100 notificaciones al día), el número de operaciones que se inician gracias a estos «tropiezos» de los ciudadanos (descargas accidentales), la extensa marea negra de metadatos de pornografía infantil existente en estas redes, los falsos servidores (fake servers), las suplantaciones de clientes P2P (lphant, shareaza,…), la imposibilidad técnica de eliminar los archivos después de las detenciones, etc. ¿Es el registro domiciliario una medida subsiciaria con el bien jurídico protegido?

INESTABLE CRITERIO POLICIAL

Por otro lado, el inestable criterio policial empleado para conformar la prueba indiciaria en base a unos medatos, obtenidos con un programa no homologado por ningún organismo científico. Este criterio puede ir desde un simple rastro (mi caso), diez rastros (01/10/2009), quince rastros (08/11/2010), tres rastros (01/03/2011), dependiendo de qué cuerpo o comisaría realice el rastreo. En ocasiones se ha utilizado el nombre de archivo como indicio, cuando es de dominio público que este nombre es mudable en las redes P2P :

…seleccionando exclusivamente aquellas conexiones de usuarios que se hubiesen descargado en su totalidad los archivos ilícitos, así como que posean un nombre de archivo que explícitamente se refiera a material pornográfico infantil.

ATRIBUCIONES REMOTAS DE CONOCIMIENTOS O DE PLACER

Entre las atribuciones remotas que realizan los agentes, destacan la presunción de conocimientos informáticos o de idiomas y la presunción remota de placer. Los agentes dan por hecho que los usuarios son expertos conocedores de las malditas palabras o siglas empleadas para identificar los archivos de pornografía infantil. Generalmente suelen estar en inglés. (Paedophile Keywords Observed in eDonkey). El mero hecho de saber instalar y configurar un eMule, aunque ello solo implique hacer dos o tres clic de ratón, parece que convierte al usuario en un experto en informática.

La presunción de placer remoto en base a n rastros, mediante asunciones no científicas, justifican la intencionalidad (dolo) requerida para la existencia de este tipo de delitos. Es frecuente que los detenidos sean considerados pedófilos en base a los metadatos detectados sin que se les practique ninguna prueba psíquica que determine tal diagnóstico. ¿Son estas atribuciones remotas idóneas para fundamentar indicios o sospechas?

PERSONIFICACIONES

Existe una tendencia emplear la personificación o prosopopeya, consistente en caracterizar a una realidad no humana como humana. Son frecuentes en las redacciones de los informes policiales y tienen por misión dirigir las sospechas hacia la intencionalidad o dolo del usuario:

Debido a que la capacidad de envío de datos de un determinado usuario es limitada, cada usuario crea de forma automática una cola con las peticiones de archivos que otros usuarios le solicitan.

Se significa a V.I que se han seleccionado únicamente a aquellos usuarios que se han descargado completamente al menos tres archivos con contenido inequívoco pornográfico infantil

Obviamente todo lo anterior lo hace el protocolo eMule de forma desatendida, pero vemos cómo la redacción deja mucho margen a la imaginación del Juez, que difícilmente entenderá que en este caso un usuario no es una persona, sino un sistema.

Otra característica de la red eDonkey es que utiliza un sistema de créditos que da ventajas a los que más comparten. Por tanto, cuanto más se envíe, más se recibirá, ya que se ascenderá más rápido en la cola de otros usuarios

En el contexto de una detención por pornografía infantil, la teoría del beneficio creciente de un eMule se explica de forma que parezca que el usuario únicamente descargaba contenido ilegal. Si a un usuario le encuentran 10 archivos ilegales entre 10000 legales, esa proporción, que evidencia una no tendencia a ese consumo ilegal, es omitida.

—————————————————–

Fuentes:

- Anexo I de la BIT empleado en la operación NordicMule en 2010 (pdf)

- Anexo II de la BIT de mi caso en 2006 (pdf)

El Tribunal Constitucional: revisión de un equipo informático sin orden judicial

Las palabras malditas en las redes P2P (nomenclatura pedófila)

Como ya les he contado, el agente de la BIT causante de mi detención, declaró sin pestañear ante el Juez que yo me había descargado un archivo «que se llama niña de 12 años siendo penetrada por niño de 11 años». La realidad era bien distinta, no solo porque ese archivo nunca apareció en mis ordenadores, sino porque el nombre del supuesto archivo estaba en inglés. El nombre del archivo era exactamente: pedo – r@ygold 11yr old girl fucked by 12 yr old boy fuck real penetra.mpg . Un archivo que en la actualidad sigue en el mismo sitio, en la misma red P2P, y que puede ser descargado accidentalmente por cualquier usuario que realice una búsqueda de los términos indicados en verde.

Hace algún tiempo encontré una investigación del año 2008, desarrollada por el Laboratorio de investigación informática francés (www.lip6.fr) a cargo de la Universidad de Pierre y Marie Curie y el CNRS, denominada: Paedophile Keywords Observed in eDonkey (informe02)

Esta Entidad ha desarrollado interesantes investigaciones como por ejemplo esta de 2008: Ten weeks in the life of a eDonkey server (informe01)

En 2010, este mismo organismo publicó nuevas investigaciones sobre las palabras «pedófilas» en la red eDonkey: Dynamics of Paedophile Keywords in eDonkey Queries (informe03) y esta otra An Empirical Investigation of Paedophile Keywords in eDonkey P2P Network (informe04).

Me parece importante que la comunidad lea las conclusiones de estas investigaciones. Especialmente la conclusión del informe indicado como informe04:

(mi interpretación de la traducción) La mayor sorpresa fue que, sobre la base de ambos criterios (palabras clave buscadas por el usuario y conexiones con otros archivos e IP) muy pocos archivos y dirección IP, fueron susceptibles de ser catalogados como una acción pedófila.

Memorias 2010: Fiscalía versus Detenidos P2P

Durante estos días se ha presentado la Memoria de la Fiscalía 2010. Un documento que cuantifica el número de intervenciones del Ministerio Fiscal, donde la gran mayoría de los casos son iniciados por las investigaciones de nuestros agentes. Este informe suele emplearse erróneamente como indicativo de la criminalidad existente en España. Y digo erróneamente porque el número de detenidos que se indica en el informe será siempre superior al número de personas que finalmente son condenadas por el delito que se les imputaba.

En esta Memoria de la Fiscalía, concretamente en la página 1082, se debate sobre la problemática de los delitos tecnológicos. Entre las cuestiones planteadas se habla de la ausencia de unos criterios específicos en relación a los problemas de competencia:

Una cuestión destacable en esta materia es la relativa a la ausencia de unos criterios específicos en relación a los problemas competencia- les que no pocas veces se plantean, desde el punto de vista territorial, entre los órganos judiciales que instruyen causas de esta naturaleza, habida cuenta de la peculiaridad de los actos que componen las actividades delictivas a través de las nuevas tecnologías, cuya ubicuidad es discutible en muchos supuestos, a coexistir actos perpetrados en diferentes lugares y tiempos, por distintas personas, cuyas consecuencias sólo se detectan en territorios concretos, a veces en virtud de denuncias de particulares, que finalmente determinan la competencia por el lugar de inicio de las investigaciones, sin atender a otros fueros. Ejemplo práctico de ello son los supuestos en los que a raíz de la intervención de material pornográfico en una determinada localidad, las investigaciones revelan posteriormente auténticas redes de intercambio y difusión de dicho material que, finalmente, y a pesar de afectar a territorios de distintos partidos judiciales, se unifican en macro procedimientos de difícil instrucción, no ya sólo por su complejidad técnica, sino por la multitud de personas implicadas, bien en su calidad de víctimas, bien en la de imputados.

Que sepamos, hasta el momento no hemos visto ningún macro procedimiento judicial por intercambio y difusión de pornografía infantil. Las macro redadas que culminan con la entrada y registro de multitud de hogares españoles de forma simultánea, finalizan con el reparto de procesos judiciales provinciales e individuales. Como sabemos, los detenidos P2P no tienen ninguna relación entre sí y es por ese hecho que a ninguno se le ha aplicado el agravante de banda organizada. ¿De dónde ha sacado esta reflexión el Ministerio Fiscal? ¿Veremos algún día en España un macro juicio por una redada P2P? ¿Con qué criterio seguirán justificando las órdenes de registro simultáneas si luego cada detenido tendrá su particular e individual proceso judicial?

Por su parte la Fiscalía Provincial de Girona, en un esfuerzo de humildad, viene a reconocer lo que muchos nos estamos percatando desde hace bastante tiempo:

Según la Fiscalía Provincial de Girona, los delitos informáticos son una materia desconocida para la gran parte de la carrera fiscal y judicial a consecuencia de su carácter innovador, por ello se pretende que desde el momento en el cual entra en el Juzgado un atestado, se tenga un punto de referencia para indicar cuál es el procedimiento a seguir. Así las cosas, lo primero en lo que se trata de asesorar es quien es el Tribunal competente en ese caso concreto, para lo cual se intenta indicar a los señores Fiscales cual es la línea jurisprudencial actual y los criterios que la misma sigue.

El principal problema que yo observo es ¿quién establece los puntos de referencia? ¿los peritos informáticos del Estado? ¿qué cualificación o capacitación profesional tienen? ¿por qué en muchas ocasiones los señores fiscales parecen estar juzgando a pederastas (abusador sexual)?: Recordemos el caso del fiscal Javier García Cabañas que se dirigió al acusado con el tratamiento de «señor», pidió perdón a la Sala y corrigió para tratarlo de «individuo». El detenido P2P fue condenado a 6 años de prisión en 2008, afortunadamente una desproporcionada condena impensable en la actualidad.

Pero añade más la Fiscalía de Girona:

Una vez se tiene claro que el procedimiento penal corresponde al Juzgado donde el Fiscal se halla adscrito, la labor de apoyo se traduce en indicar cuáles son las diligencias a adoptar así como el procedimiento para su llevanza a cabo, de tal modo que se supla no sólo la posible falta de conocimientos técnicos informáticos del Fiscal sino también del Juez de Instrucción, y de ese modo garantizar la buena marcha del procedimiento (cómo rastrear una dirección IP, cómo levantar un acta de evidencias digitales, cómo se ha de proceder al precintado del disco duro, modo de llevar a cabo un volcado de imágenes o videos…).

Son numerosas las ocasiones en las que he denunciado la manipulación, no digo intencionada, de las evidencias digitales por parte de los agentes, desde el mismo momento que en el registro domiciliario acceden al equipo informático del sospechoso sin tomar ningún tipo de precaución (asegurar copia de la evidencia digital antes de su manipulación). En muchas ocasiones los agentes alteran, por desconocimiento, datos relevantes, como por ejemplo la fecha de último acceso que se almacena en el sistema para cada archivo hallado en un ordenador, y que serviría para determinar el uso (dolo).

Dice el Ministerio Fiscal:

El Ministerio Fiscal ha podido observar cómo en muchas ocasiones los Juzgados, que no se hallan especializados en este tipo de delincuencia, sobreseen directamente los procedimientos por desconocimiento de que se puede investigar hasta descubrir la autoría del delito, y en otras ocasiones no saben las diligencias a practicar realmente o se dilata un procedimiento con diligencias que no van a llevar a resultado concreto alguno. El servicio ha ayudado a orientar la instrucción y sobre todo a la idea clave de que este tipo de delito exige rapidez en la instrucción, porque si no el rastro para hallar al autor del hecho puede desaparecer con mucha rapidez y frustrar de ese modo la investigación.

Esa exigencia de rapidez en la instrucción que indica la Fiscalía ¿significa finalizar el procedimiento mediante un trato? La Fiscalía conoce y no menciona que, la inmensa mayoría de estos casos de detenidos P2P finaliza con un trato. La Fiscalía se aprovecha, en muchas ocasiones, de la presión emocional que estos asuntos generan y que provocan la indefensión psicológica del acusado, que prefiere aceptar una condena mínima y finalizar con esta pesadilla lo antes posible, a pelear inútilmente por su inocencia. El Tribunal Supremo ya ha advertido sobre la irregularidad de esta situación. (Id Cendoj: 28079120012009100556 sobre la normalización de los acuerdos de conformidad).

Paradójicamente la Fiscalía narra como si fuera una generalidad, casos muy puntuales, como el problema de las supuestas descargas de pornografía infantil en los Cybers:

Pero es que otra gran parte de estos delitos se realizan en nuestro territorio pero sin control alguno por efectuarse en establecimientos abiertos al público que carecen de todo tipo de medida de seguridad, es decir, los cybers. En casos de comisión de estafas bancarias o de difusión de pornografía infantil, muchos de los autores de los hechos actúan desde España pero acudiendo a cybers para la utilización de ordenadores situados en este tipo de establecimientos, con lo cual, en el momento de hallar la IP resulta que la persona que está detrás de ese terminal informático no se puede determinar porque no se sabe quién es. Este problema se solucionaría si se exigiese un registro para el control de las personas que usen los diversos ordenadores, de tal modo que toda persona que usase un terminal tuviese que registrarse en el cyber como usuario del ordenador concreto que utilice, impidiendo así la comisión de delitos en establecimientos de estas características.

Lo paradójico de esta reflexión de la Fiscalía es que, no se percatan de que cuando entran a saco en un domicilio de un caso P2P puede estar sucediendo lo mismo. La IP pública (clase A) en Internet no es la matrícula de un ordenador, tampoco es el DNI de un usuario. La IP pública en internet identifica a la persona que paga la cuota de una conexión a internet, que pudiera no ser el infractor. Detrás de una IP pública, como repito eternamente, puede existir uno o varios ordenadores, uno o varios usuarios, uno o varios eMules, troyanos compartiendo archivos, tus vecinos robándote la WIFI, etc. Por tanto, la IP pública no determina al infractor o lo que judicialmente debería ser lo mismo: La IP pública, por si sola, no es un INDICIO RACIONAL para justificar un registro domiciliario.

Destaca el informe la estrecha colaboración de la Fiscalía Provincial de Granada con los agentes:

Según la Fiscalía Provincial de Granada, uno de los aspectos del Servicio que más se ha considerado es la relación continua y fluida con los miembros de las unidades especializadas de la Policía Judicial, con los que se mantiene una estrecha relación –tanto a nivel local como nacional–, determinando de esta forma una unificación de hecho de criterios operativos y de tramitación procesal. A tal fin, se han mantenido contactos formales en reuniones de coordinación con al menos periodicidad trimestral con los responsables de las tres unidades operativas en la materia, EDITE y EMUME de la Guardia Civil, y la Brigada Provincial de Delitos Económicos y la Brigada Provincial de Información del Cuerpo Nacional de Policía. Los resultados son remarcables en cuanto concierne a la dirección y logros de las investigaciones desarrolladas.

Una estrecha colaboración que no ha dado por fruto la unificación de un criterio policial estable y fiable para certificar de manera remota quién está difundiendo pornografía infantil en las redes P2P de manera intencional, y evitar la ejecución social de personas inocentes. Cada cuerpo policial, incluso cada comisaría, pudiera tener su particular criterio policial– un rastro P2P, tres, cinco, diez, quince, etc.- y su particular y prestada herramienta NO HOMOLOGADA de rastreo – eMule Plus, Híspalis, NordicMule, Vicus, etc.

Unas herramientas que, recordemos, no elimina los archivos de las redes P2P. La labor policial se limita a la simple persecución de usuarios P2P, que no han producido, ni si quiera comprado, ningún tipo de pornografía infantil, y que, a su vez, pudiera ser víctimas de descargas accidentales de esos lamentables contenidos.

Un mudo en el país de los ciegos.