Como siempre que uno habla de estos asuntos es importante dejar claro los pilares básicos que sostienen el discurso.

Como siempre que uno habla de estos asuntos es importante dejar claro los pilares básicos que sostienen el discurso.

1) Un pederasta o productor de pornografía infantil, es un delincuente

2) Un pedófilo consumidor de pornografía infantil, que paga por descargar estos contenidos, está financiando esta actividad, y por tanto debe ser perseguido

3) La pornografía infantil es un material execrable, consecuencia de un delito anterior, como es la pederastia.

4) La pornografía infantil debe servir como una única oportunidad de identificar a un agresor sexual y liberar a un niño.

El artículo 189.1.a penaliza los puntos 1) y 2) antes mencionados.

Mi discurso se centra en el artículo 189.1.b (difusión libidinosa) en referencia a las operaciones policiales sobre las redes P2P, que están obstaculizando lo que entiendo debe ser lo primero- punto 4).

Este artículo 189.1.b penaliza el tipo subjetivo del delito (para estos fines), es decir, la intencionalidad. En los últimos años se ha focalizado esta lucha en las redes P2P.

Con una evidente falta de capacitación y cualificación sin precedentes, nuestros agentes se aventuran en traducir eventos P2P en conductas psicológicas, en personificar las acciones automáticas propias de las redes P2P al internauta, en distorsionar la realidad de una red llena de fakes, servidores espía y multitud de ocultos intereses. Más grave aún, en omitir el alarmante índice de tropiezos accidentales con pornografía infantil que entre unos y otros superan los 100 avisos diarios.

El desmesurado incremento de los delitos de pornografía infantil en España con cerca de 2000 internautas detenidos, tienen su origen en este grave error de interpretación técnica que parte de los peritos informáticos del Estado. Son los agentes encargados de estas operaciones quienes realiza la traducción de la realidad tecnológica justificando las intervenciones a jueces y fiscales.

El procedimiento de investigación llevado a cabo por los agentes, se puede explicar en 4 pasos:

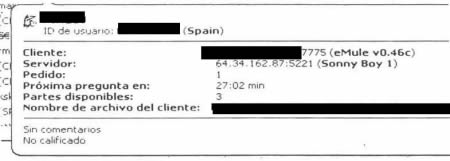

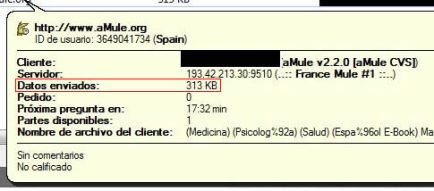

1) El agente se conecta con un «rastreador» (eMule Plus o Híspalis) durante un/os momento/s puntual/es. En términos científicos, una observación idiográfica (un objeto) + sincrónica (puntual) = Mala Praxis. Véase el cronograma de la imagen anterior la parte correspondiente a la INVESTIGACIÓN REMOTA.

2) El único indicio: «Una IP pública en un metadato (fuente) de la red P2P sin difusión efectiva«. En el caso de la BIT este indicio es justificado técnicamente con su documento ANEXO 2

3) Sin mediar más investigación sobre esa IP, el agente justifica al Fiscal la solicitud a un juez para la identificación del titular de la conexión que tenía esa IP en el momento de la INVESTIGACIÓN REMOTA. En este punto debemos señalar que detrás de una IP pública pueden existir uno o varios ordenadores, uno o varios usuarios. Por tanto, la IP pública identifica al titular de una conexión pero no determina al infractor.

4) Sin mediar más investigación sobre esa IP, una vez identificado el titular de la conexión, el agente justifica al fiscal la solicitud del registro domiciliario.

Es importante señalar que no existen escuchas telefónicas (por ponerles un ejemplo que está muy de moda en España). El agente en ningún momento solicita judicialmente la intervención de las comunicaciones de la conexión investigada (art.18.3 secreto de las comunicaciones).

Jurídicamente no existe acción delictiva, más aún si tenemos en cuenta que debe ser acreditado el dolo o intencionalidad. El agente sin más pruebas que el indicio incial sumado a la neblina que inhibe estos asuntos a cualquier lógica judicial, solicita y justifica a un juez el registro domiciliario, retirando al propietario de la conexión y a su familia, el amparo de los artículos 18.1 (honor e intimidad) y 18.2 (domicilio) de la Constitución Española.

Lo lógico sería pensar que el agente una vez detectada la IP en el metadado de esa fuente, y antes de solicitar la entrada y registro, solicitara y justificara judicialmente el análisis del tráfico de esa conexión (retirar el 18.3 CE que protege el secreto de las comunicaciones). De esta forma el agente podría consolidar su «rastro» en un indicio racional que fundamentara el registro domiciliario, si desde esa conexión hubieran existido posteriores hábitos pedófilos.

El humo que desprende el término pornografía infantil ha nublado la lógica de todo el sistema.

Cerca de 2000 internautas españoles y otros tantos en otras partes del mundo, están sufriendo en sus carnes, las consecuencias de este procedimiento bazooka de los cuerpos y fuerzas de seguridad españoles.

¿Cuántos internautas más deben ser detenidos antes de parar esta caza de brujas?

Ver sentencia en la que se podría presentar una analogía en un caso de narcotráfico Id Cendoj: 28079120012008100771